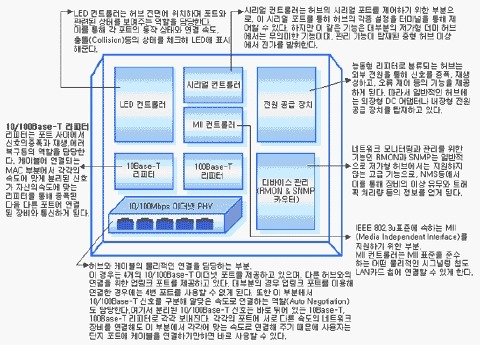

축산월보에 따르면 2013년 6~8월 한우 1등급 지육 가격은 12,000~13,500원으로 전망하고 있습니다. 한우/거세/암소 지육 가격 전망. 2013년 6월 24일 현재 한우 거세 1등급(1B)은 12,357원입니다. 축산월보에 따르면 9월부터는 작년대비 사육 마릿수가 줄어든다고합니다. 사육두수가 줄어드니 가격이 상승하겠네요? 얼마나 상승할까요? 그래서 2011년부터 현재까지 비교했습니다. 비교는 추석기간을 중심으로 했습니다. 2013년 추석기간은 9월18일~9월20일 입니다. 기간으로만 비교하면 2011년과 비슷합니다. 2011년부터 2013년까지 추석전까지 한우 거세 1B 지육 가격과 경락 두수 비교입니다. 가격/경락두수 -----------------------------------------..